Daniel Monastersky (TechLawBiz). El expositor desea plantear la situación de Argentina. La falta de recursos es un tema fundamental para poder hacer seguimiento de los delitos, campañas de concientización, es necesario generar que las personas presten atención a estas cuestiones. Es necesario una fiscalía especializada en delitos informáticos.

Daniel Monastersky (TechLawBiz). El expositor desea plantear la situación de Argentina. La falta de recursos es un tema fundamental para poder hacer seguimiento de los delitos, campañas de concientización, es necesario generar que las personas presten atención a estas cuestiones. Es necesario una fiscalía especializada en delitos informáticos.

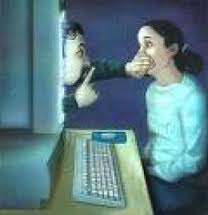

Hay conductas que no están tipificadas: cyberbulling, denegación de servicios y grooming, el panel se va a referir a éste último. El 5 % de los niños conectados a la web sufrió este tipo de acoso. Se llegó a tener media sanción de la ley de grooming, hubieron dos proyectos de ley, en el año 2010 se unificaron, en la Cámara de Senadores se llamó a personas que pudieran “convencer” de que se trataba el tema de grooming. Afortunadamente entendieron la gravedad del tema. Hoy por hoy estamos trabajando a nivel mediático, para que el proyecto pueda convertirse en ley.

Facundo Malaureille (TechLawBiz). El grooming no es un delito, por lo tanto cuando un menor lo sufre, no es posible avanzar en condenar estas conductas. Pero el proyecto al que se refirió Daniel perderá estado parlamentario en octubre de este año. Se hicieron acciones, por ejemplo campañas en Twitter. Daniel y yo formamos parte de una ONG que se llama Argentina Cibersegura, y seguimos trabajando para que se apruebe la ley.

Ines Tornabene (Defensoría del Pueblo de la Ciudad de Buenos Aires). La Defensoría del Pueblo tiene competencias en protección de datos en la Ciudad de Buenos Aires. Respecto a los temas de delitos informáticos y grooming están trabajando en capacitación y comenzarán a trabajar con la Dirección Nacional de Protección de Datos. También realizan difusión a través del sitio web y el blog. La Defensoría recibe denuncias de los ciudadanos sobre temas vinculados a la protección de datos y cibercrimen. También se presentaron ante el Congreso para que se apruebe la ley de grooming. También nos adherimos a las políticas de la ONTI respecto a los activos críticos, para poder participar en diferentes grupos de trabajo, como por ejemplo en la CEPAL.